El afán de las productoras no tiene límites y aún continúan ejerciendo presiones para que los usuarios relacionados con la piratería de contenidos protegidos por los derechos de autor sean desconectados. Sin embargo, ya se sabe que los ISP no están por la labor de llevar a cabo estas medidas ya que serán los primeros perjudicados y apuntados por todos los usuarios.

Las productoras Viacom, Paramount, y MGM son las que siempre se han mostrado a favor de esta acción y aún continúan defendiendo sus intereses manifestando que esta sería la mejor opción para que los usuarios respetasen la propiedad intelectual. Después de ejercer presiones sobre los operadores de telecomunicaciones estadounidenses estas han cruzado el charco y ahora han llegado a los operadores europeos, concretamente uno italiano. Aunque no se ha filtrado el nombre, este ya alerta a los usuarios mediante correos electrónicos que de proseguir dicha actividad se suprimirá la cuenta y desconectará del servicio de banda ancha.

Además, en el contenido del mensaje se puede ver como añaden desde la operadora que esta acción se realizará para proteger los intereses de la compañía frente a futuras demandas.

Sin ir más lejos, el mayor operador estadounidense realiza seis advertencias a los usuarios antes de proceder a la desconexión, por lo que no se trata de un caso aislado lo sucedido en territorio italiano.

Usuarios confirman que han recibido avisos relacionados con piratería

.

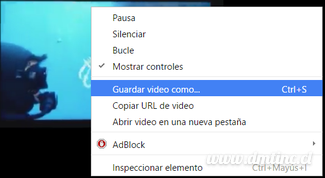

Sin ir más lejos, en el diario italiano Repubblica se puede ver como un usuario cuenta su experiencia y confirma que después de la descarga de varios capítulos de una serie y películas, pasados unos días recibió una notificación en su dirección postal con una advertencia de que se había realizado la descarga de material protegido de forma ilegítima. En el correo se puede observar también las páginas desde donde se ha realizado la descarga, la hora y la dirección IP asociada en dicho momento.

Los expertos del sector afirman que este tipo de notificaciones no suponen nada y que se trata de una forma de amedrentar a los usuarios, ya que el número de desconexiones que se han llevado a cabo son poco significativas.

Mientras tanto, la industria continúa su cruzada

Páginas web, redes sociales, ISP o servicios de descarga directa. Esta es una pequeña lista de los afectados que han hecho frente a alguna demanda por parte de alguna productora tanto musical como cinematográfica. Han sido muchas las ocasiones en las que se ha intentado que los ISP jueguen otro papel en este proceso, ya que de conseguir esto, se olvidarían de los anteriores ya que podrían controlar a los usuarios. Sin embargo, esto de momento no es así aunque resulta bastante significativo que ahora centren sus esfuerzos en los operadores europeos.

Fuente:

Adrián Crespo

redeszone.net

Las productoras Viacom, Paramount, y MGM son las que siempre se han mostrado a favor de esta acción y aún continúan defendiendo sus intereses manifestando que esta sería la mejor opción para que los usuarios respetasen la propiedad intelectual. Después de ejercer presiones sobre los operadores de telecomunicaciones estadounidenses estas han cruzado el charco y ahora han llegado a los operadores europeos, concretamente uno italiano. Aunque no se ha filtrado el nombre, este ya alerta a los usuarios mediante correos electrónicos que de proseguir dicha actividad se suprimirá la cuenta y desconectará del servicio de banda ancha.

Además, en el contenido del mensaje se puede ver como añaden desde la operadora que esta acción se realizará para proteger los intereses de la compañía frente a futuras demandas.

Sin ir más lejos, el mayor operador estadounidense realiza seis advertencias a los usuarios antes de proceder a la desconexión, por lo que no se trata de un caso aislado lo sucedido en territorio italiano.

Usuarios confirman que han recibido avisos relacionados con piratería

.

Sin ir más lejos, en el diario italiano Repubblica se puede ver como un usuario cuenta su experiencia y confirma que después de la descarga de varios capítulos de una serie y películas, pasados unos días recibió una notificación en su dirección postal con una advertencia de que se había realizado la descarga de material protegido de forma ilegítima. En el correo se puede observar también las páginas desde donde se ha realizado la descarga, la hora y la dirección IP asociada en dicho momento.

Los expertos del sector afirman que este tipo de notificaciones no suponen nada y que se trata de una forma de amedrentar a los usuarios, ya que el número de desconexiones que se han llevado a cabo son poco significativas.

Mientras tanto, la industria continúa su cruzada

Páginas web, redes sociales, ISP o servicios de descarga directa. Esta es una pequeña lista de los afectados que han hecho frente a alguna demanda por parte de alguna productora tanto musical como cinematográfica. Han sido muchas las ocasiones en las que se ha intentado que los ISP jueguen otro papel en este proceso, ya que de conseguir esto, se olvidarían de los anteriores ya que podrían controlar a los usuarios. Sin embargo, esto de momento no es así aunque resulta bastante significativo que ahora centren sus esfuerzos en los operadores europeos.

Fuente:

Adrián Crespo

redeszone.net