Lo primero que debemos reconocerle a los trolls es que se han convertido en seres ubicuos: allá donde hay una caja de comentarios, aparece un trolleo. Ya casi lo aceptamos como algo cultural, parte de la esencia de Internet. Pero ¿cómo hemos llegado hasta aquí?

Tras investigar por qué hay gente que quiere ser viral, seguimos mezclando psicología con historia de Internet para desmenuzar el perfil de los sociópatas más conocidos de la red. ¿Qué hay detrás de los a veces entrañables y otras veces detestables trolls?

Un poco de historia y etimología

En el departamento de lingüística de la Universidad de Lancaster definieron al troll como «alguien que aparenta un deseo sincero de formar parte de una comunidad, pero cuya intención real es irrumpir en la conversación o conseguir exacerbar un conflicto, con el único propósito de entretenerse». También establecieron que el trolleo fracasa si no consigue provocar a los otros usuarios o no es interpretado correctamente.

Los trolls más puristas se llevarán las manos a la cabeza con esta definición: el concepto original de "trolleo de Internet" es mucho más amigable. Surgió a principios de los 90 en alt.folklore.urban (uno de los grupos de noticias más populares de Usenet, precursor de los foros de discusión actuales). Para detectar a los recién llegados (newbies) y de paso distanciarse de ellos, los usuarios veteranos publicaban temas más que discutidos en los que sólo los nuevos suscriptores comentaban.

Este proceso elitista era considerado una contribución a la plataforma y fue bautizado como "trolling for newbies". En inglés —aparte de que el trol es esa criatura mitológica del puente—, el verbo trolling se refiere a una técnica de pesca, que consiste en arrastrar varios aparejos desde una embarcación y atraer a los peces con cebos (véase la imagen).

A finales de la década, alt.folklore.urban creció tanto en tráfico que los trolleos aumentaron y el término empezó a evolucionar. Ahora los insiders se tomaban el trolling como una forma de entretenimiento: engañaban e informaban mal a los newbies como parte de una broma interna. Siempre para divertirse, no como una manera de provocación.

Entonces, ¿cuándo se deformó la idea de trolleo hasta entenderla como una forma de irrumpir una conversación y causar desasosiego entre otros usuarios?

El troll graciosillo vs. el troll hiriente

En algún momento, el concepto de trolling que acabamos de ver se cruzó con otro igual de antiguo: el de flame (un mensaje provocativo que genera respuestas acaloradas). Por eso hoy en día hay una dualidad en la idea de "trolleo": aparte de ese troll elitista y graciosillo está el troll flamer e hiriente, que viene a sacar a alguien de sus casillas.

Los trolls graciosillos se divierten engañando y haciendo caer en bromas a los novatos de su comunidad. Son una subcultura tan dinámica y potente que sin ellos Internet no sería lo mismo: inventaron un argot que ya es cultura pop (lmfao, pwned, noob, 1337...), inventaron los memes (el rickroll, The Game, las ragefaces...), incluso son el origen de Anonymous y el símbolo de la máscara de Guy Fawkes.

Los trolls hirientes son otra especie totalmente diferente, omnipresente, que nace del efecto de desinhibición que les proporciona el anonimato en Internet. Tienen libertad para expresarse como no lo harían en la realidad, lo que propicia que sean crueles con los demás como no lo serían en la calle.

En resumen, los que aquí hemos denominado "trolls graciosillos" están para hacerte perder el tiempo, y los que hemos llamado "trolls hirientes" están para cabrearte. Hecha la diferenciación, ¿qué perfiles psicológicos se esconden detrás de los dos casos?

Perfil del troll graciosillo

El troll graciosillo, el típico de los chats y las comunidades online, responde a las mismas necesidades sociales que veíamos con la gente que quiere ser viral (exceptuando la de status, ya que normalmente actúan desde el anonimato). En resumen:

•Las necesidades de aprobación y pertenencia: ser aceptado como uno más en la comunidad online, por ejemplo interactuar con los demás en el tablón /b/ de 4chan sin que te llamen "newfag"

•La necesidad de prestigio: el afán de hacer algo importante, como originar un trolleo y que otros usuarios te sigan el juego o te lo reconozcan

Dicho con otras palabras, adolecen una mezcla de elitismo y narcisismo: anhelan pertenecer a una minoría, la subcultura troll, y al mismo tiempo quieren dejar como un idiota a alguien. «U mad?» es lo que le dicen a alguien cuando acaban de dejarlo «butthurt»; lo hacen por divertirse pero en el fondo se sienten "por encima".

Ficha rápida:

•Dónde están: en una comunidad que consideran su segunda casa; 4chan, Reddit, YouTube, Forocoches, un juego online, la deep web...

•A quién atacan: a los newbies (recién llegados a la comunidad) para dejar constancia de que ellos son los que mandan o por distanciarse de los moderadores. También a otras comunidades de las que pretenden burlarse (groupies de Justin Bieber, fans de Apple...)

•Por qué lo hacen: porque es divertido, porque quieren dejar constancia de que los demás son estúpidos.

•De dónde salen: para que exista un ingroup tiene que haber un outgroup. El troll surge de la necesidad de antagonismo respecto a todos los que están fuera del grupo. Esto también pasa en la realidad (taxistas vs Uber, por ejemplo).

•Cómo nos afectan: este tipo de trolls enriquece Internet con un lenguaje y fenómenos virales propios que acaba heredando el resto de la red.

Perfil del troll hiriente

El troll que hiere es una especie de bully que se escuda en el anonimato de Internet. Como decía aquella primera definición que vimos, es aquel que "irrumpe" en las conversaciones y siempre llama la atención por encima de los demás, porque su intención primaria es precisamente hacerse notar. Para ello usa un lenguaje agresivo, sin filtrar lo que dice, o directamente profiere amenazas.

Estas personas pueden tener un trastorno antisocial en la vida real (son sádicos y narcisistas), pero lo que los convierte en los sociópatas de Internet es que se olvidan de que al otro lado hay una persona con sentimientos. Hay estudios académicos que relacionan las horas que estos trolls pasan en Internet con su falta de empatía. Así, acaban tratando a los demás como objetos en lugar de iguales y cuando cierran la pestaña se olvidan, no entienden que acaban de hacerle daño a una persona.

El psicoterapeuta Aaron Balick (en el vídeo) relaciona este tipo de trolls con la triada oscura de la personalidad, tres rasgos "malévolos" que podemos encontrar en las personas:

•Narcisismo: sentimientos de grandeza y falta de empatía.

•Maquiavelismo: tendencia a manipular y explotar a los demás.

•Psicopatía: comportamientos antisociales, impulsivos y sin remordimientos.

Un caso extremo de trolleo, donde queda patente la "triada oscura", es el RIP trolling: el juego de ir a burlarse de los que acaban de perder a un ser querido. «How's it hanging guys?» escribió un troll de 4chan en el homenaje en Facebook para una chica que acababa de suicidarse.

Ficha rápida

•Dónde están: por todas partes; allá donde haya alguien creando contenido, aparecerá un troll en los comentarios para tirarle abajo la autoestima o simplemente llevarle la contraria.

•A quién atacan: al autor del contenido (blogueros, youtubers, tuiteros...) u otros usuarios de un foro.

•Por qué lo hacen: para provocar, para llamar la atención, por diversión o por defensa propia durante una discusión. En general, van buscando una reacción.

•De dónde salen: son personas cuya personalidad puede estar en el extremo más sádico y narcisista del espectro, que no saben reconocer a una persona con sentimientos al otro lado de la pantalla.

•Cómo nos afectan: pueden herirnos el ego; somos vulnerables y los comentarios negativos son los más persistentes en nuestra cabeza.

Para el resto del artículo, nos centramos en este tipo de trolls.

¿ Por qué nos afectan tanto sus ataques ?

La mayoría que sonríe con todo el grupo no es la que destaca, sino el loco que está gritando e insultando a un lado de la escena. ¿Por qué? Porque no podemos desconectar las emociones de la razón, sentimos primero y pensamos después. Es algo químico: nuestro cerebro produce una reacción mucho antes de que intentemos restarle importancia al trolleo; si viene alguien a atacarnos, su comentario persiste por encima de los positivos.

Y aunque entendemos perfectamente que los trolls son una minoría, en nuestra interior hay una vocecilla que se pregunta «¿y si el troll tiene razón? ¿Y si este post / este vídeo / esta canción que he hecho es una mierda y debería dedicarme a otra cosa?»

Pero los trolls no sólo afectan a los creadores de contenido, también a la audiencia. Lo explican en Mother Jones: «cuanto más despreciables son los comentarios de los trolls, más polarizados se quedan los lectores del artículo».

Es decir, los trolls que llevan la contraria con insultos pueden afectar a las convicciones de otros comentaristas. En concreto, consiguen que los demás afiancen sus prejuicios: imaginemos que el artículo demuestra la existencia del cambio climático; si un lector no creía en el cambio climático, hará más caso al troll que insulta al autor que al artículo argumentado que acaba de leer.

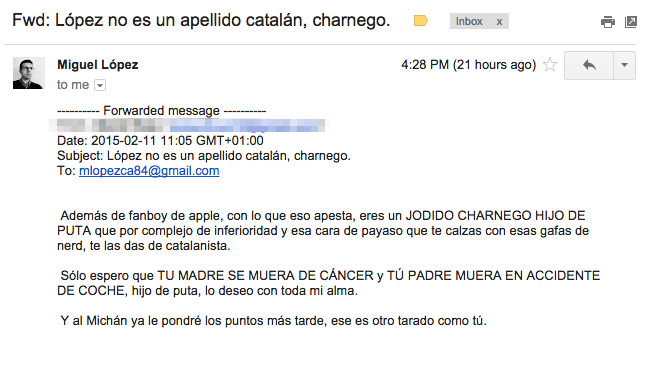

El trolleo ilegal y las penas de cárcel

![]()

En Reino Unido, las amenazas por Internet se enfrentan a una pena de hasta dos años de cárcel. ¿En qué casos podemos denunciar a un troll aquí en España?

El delito de amenazas tiene un matiz poco intuitivo: si desean que estés muerto, no es delito; si te dan a entender que te harán algún mal, sí lo es. Es decir, puedes denunciar cuando atentan contra tu tranquilidad. Por otro lado, el delito de injurias consiste en que digan algo sobre ti a sabiendas de que es falso.

La pena en España por un delito de amenazas depende de si el que amenaza impone una condición para parar. Sería de uno a cinco años si es condicional y consigue su propósito, de seis meses a tres años si es condicional y no consigue su propósito, o de seis meses a dos años si la amenaza no ha sido condicional.

Los trolls generalmente no tienen un propósito, amenazan sin condiciones, y sin embargo a veces (van más de las que nos gustaría) leemos que han conseguido lo peor: que las personas cometan suicidio tras ser insultadas. ¿Qué es lo que les motiva? En News.com.au contactaron con tres trolls de distintas comunidades que se explican así:

Ben", de 4chan:

Simplemente me hace feliz conseguir que alguien se enfade. Suena raro, pero me alimento de su rabia. Cuanto más se enfadan, mejor me siento

"Sarah", troll en una web para padres:

Me salí del colegio a los nueve años [por el acoso escolar]. Supongo que soy una capulla porque arrastro todo ese rencor conmigo

"James", gamer:

En los sitios de gaming, si no trolleas te ven como un lameculos de los moderadores. Mucha gente se lo toma demasiado en serio, especialmente en redes sociales

Trolleo y machismo, ¿ van de la mano ?

Con el gamergate, tenemos muy presente el sexismo predominante entre los trolls. ¿Por qué es tan habitual que los trolls sean machistas?

Por un lado, porque las mujeres no están representadas en la subcultura troll. La gran mayoría de los trolls son hombres de entre 18 y 34 años. Por otro lado, como ya hemos visto estos sociópatas tienen aires narcisistas y complejo de superioridad. Con este perfil no hay que rascar mucho para descubrir rasgos de falogocentrismo.

"No alimentar al troll" y la dificultad de moderar algo tan abstracto como un trolleo

Al troll se lo mata con su propio ego. Su razón de ser es llamar la atención, así que si no les prestamos atención se desinflan. De ahí viene el mantra Don't feed the troll. Y sin embargo "no alimentar al troll" no es tan fácil como pueda parecer.

Primero porque una vez que leemos el comentario, el daño ya está hecho. Y segundo porque estaríamos poniendo la responsabilidad de lidiar con los trolls en las personas trolleadas, ¿no debería ser responsabilidad de las comunidades que alojan los comentarios?

Esto nos lleva a otra dificultad: la de moderar algo tan abstracto como un trolleo. Podemos moderar fácilmente todos los insultos y amenazas, incluso automáticamente, ¿pero eso es suficiente? Los trolleos que nos afectan pueden ser más discretos que un insulto, y en todo caso los comentarios que nos hacen daño dependen siempre de la percepción de cada persona.

Fuente: Genbeta

Tras investigar por qué hay gente que quiere ser viral, seguimos mezclando psicología con historia de Internet para desmenuzar el perfil de los sociópatas más conocidos de la red. ¿Qué hay detrás de los a veces entrañables y otras veces detestables trolls?

Un poco de historia y etimología

En el departamento de lingüística de la Universidad de Lancaster definieron al troll como «alguien que aparenta un deseo sincero de formar parte de una comunidad, pero cuya intención real es irrumpir en la conversación o conseguir exacerbar un conflicto, con el único propósito de entretenerse». También establecieron que el trolleo fracasa si no consigue provocar a los otros usuarios o no es interpretado correctamente.

Los trolls más puristas se llevarán las manos a la cabeza con esta definición: el concepto original de "trolleo de Internet" es mucho más amigable. Surgió a principios de los 90 en alt.folklore.urban (uno de los grupos de noticias más populares de Usenet, precursor de los foros de discusión actuales). Para detectar a los recién llegados (newbies) y de paso distanciarse de ellos, los usuarios veteranos publicaban temas más que discutidos en los que sólo los nuevos suscriptores comentaban.

Este proceso elitista era considerado una contribución a la plataforma y fue bautizado como "trolling for newbies". En inglés —aparte de que el trol es esa criatura mitológica del puente—, el verbo trolling se refiere a una técnica de pesca, que consiste en arrastrar varios aparejos desde una embarcación y atraer a los peces con cebos (véase la imagen).

A finales de la década, alt.folklore.urban creció tanto en tráfico que los trolleos aumentaron y el término empezó a evolucionar. Ahora los insiders se tomaban el trolling como una forma de entretenimiento: engañaban e informaban mal a los newbies como parte de una broma interna. Siempre para divertirse, no como una manera de provocación.

Entonces, ¿cuándo se deformó la idea de trolleo hasta entenderla como una forma de irrumpir una conversación y causar desasosiego entre otros usuarios?

El troll graciosillo vs. el troll hiriente

En algún momento, el concepto de trolling que acabamos de ver se cruzó con otro igual de antiguo: el de flame (un mensaje provocativo que genera respuestas acaloradas). Por eso hoy en día hay una dualidad en la idea de "trolleo": aparte de ese troll elitista y graciosillo está el troll flamer e hiriente, que viene a sacar a alguien de sus casillas.

Los trolls graciosillos se divierten engañando y haciendo caer en bromas a los novatos de su comunidad. Son una subcultura tan dinámica y potente que sin ellos Internet no sería lo mismo: inventaron un argot que ya es cultura pop (lmfao, pwned, noob, 1337...), inventaron los memes (el rickroll, The Game, las ragefaces...), incluso son el origen de Anonymous y el símbolo de la máscara de Guy Fawkes.

Los trolls hirientes son otra especie totalmente diferente, omnipresente, que nace del efecto de desinhibición que les proporciona el anonimato en Internet. Tienen libertad para expresarse como no lo harían en la realidad, lo que propicia que sean crueles con los demás como no lo serían en la calle.

En resumen, los que aquí hemos denominado "trolls graciosillos" están para hacerte perder el tiempo, y los que hemos llamado "trolls hirientes" están para cabrearte. Hecha la diferenciación, ¿qué perfiles psicológicos se esconden detrás de los dos casos?

Perfil del troll graciosillo

El troll graciosillo, el típico de los chats y las comunidades online, responde a las mismas necesidades sociales que veíamos con la gente que quiere ser viral (exceptuando la de status, ya que normalmente actúan desde el anonimato). En resumen:

•Las necesidades de aprobación y pertenencia: ser aceptado como uno más en la comunidad online, por ejemplo interactuar con los demás en el tablón /b/ de 4chan sin que te llamen "newfag"

•La necesidad de prestigio: el afán de hacer algo importante, como originar un trolleo y que otros usuarios te sigan el juego o te lo reconozcan

Dicho con otras palabras, adolecen una mezcla de elitismo y narcisismo: anhelan pertenecer a una minoría, la subcultura troll, y al mismo tiempo quieren dejar como un idiota a alguien. «U mad?» es lo que le dicen a alguien cuando acaban de dejarlo «butthurt»; lo hacen por divertirse pero en el fondo se sienten "por encima".

Ficha rápida:

•Dónde están: en una comunidad que consideran su segunda casa; 4chan, Reddit, YouTube, Forocoches, un juego online, la deep web...

•A quién atacan: a los newbies (recién llegados a la comunidad) para dejar constancia de que ellos son los que mandan o por distanciarse de los moderadores. También a otras comunidades de las que pretenden burlarse (groupies de Justin Bieber, fans de Apple...)

•Por qué lo hacen: porque es divertido, porque quieren dejar constancia de que los demás son estúpidos.

•De dónde salen: para que exista un ingroup tiene que haber un outgroup. El troll surge de la necesidad de antagonismo respecto a todos los que están fuera del grupo. Esto también pasa en la realidad (taxistas vs Uber, por ejemplo).

•Cómo nos afectan: este tipo de trolls enriquece Internet con un lenguaje y fenómenos virales propios que acaba heredando el resto de la red.

Perfil del troll hiriente

El troll que hiere es una especie de bully que se escuda en el anonimato de Internet. Como decía aquella primera definición que vimos, es aquel que "irrumpe" en las conversaciones y siempre llama la atención por encima de los demás, porque su intención primaria es precisamente hacerse notar. Para ello usa un lenguaje agresivo, sin filtrar lo que dice, o directamente profiere amenazas.

Estas personas pueden tener un trastorno antisocial en la vida real (son sádicos y narcisistas), pero lo que los convierte en los sociópatas de Internet es que se olvidan de que al otro lado hay una persona con sentimientos. Hay estudios académicos que relacionan las horas que estos trolls pasan en Internet con su falta de empatía. Así, acaban tratando a los demás como objetos en lugar de iguales y cuando cierran la pestaña se olvidan, no entienden que acaban de hacerle daño a una persona.

El psicoterapeuta Aaron Balick (en el vídeo) relaciona este tipo de trolls con la triada oscura de la personalidad, tres rasgos "malévolos" que podemos encontrar en las personas:

•Narcisismo: sentimientos de grandeza y falta de empatía.

•Maquiavelismo: tendencia a manipular y explotar a los demás.

•Psicopatía: comportamientos antisociales, impulsivos y sin remordimientos.

Un caso extremo de trolleo, donde queda patente la "triada oscura", es el RIP trolling: el juego de ir a burlarse de los que acaban de perder a un ser querido. «How's it hanging guys?» escribió un troll de 4chan en el homenaje en Facebook para una chica que acababa de suicidarse.

Ficha rápida

•Dónde están: por todas partes; allá donde haya alguien creando contenido, aparecerá un troll en los comentarios para tirarle abajo la autoestima o simplemente llevarle la contraria.

•A quién atacan: al autor del contenido (blogueros, youtubers, tuiteros...) u otros usuarios de un foro.

•Por qué lo hacen: para provocar, para llamar la atención, por diversión o por defensa propia durante una discusión. En general, van buscando una reacción.

•De dónde salen: son personas cuya personalidad puede estar en el extremo más sádico y narcisista del espectro, que no saben reconocer a una persona con sentimientos al otro lado de la pantalla.

•Cómo nos afectan: pueden herirnos el ego; somos vulnerables y los comentarios negativos son los más persistentes en nuestra cabeza.

Para el resto del artículo, nos centramos en este tipo de trolls.

¿ Por qué nos afectan tanto sus ataques ?

La mayoría que sonríe con todo el grupo no es la que destaca, sino el loco que está gritando e insultando a un lado de la escena. ¿Por qué? Porque no podemos desconectar las emociones de la razón, sentimos primero y pensamos después. Es algo químico: nuestro cerebro produce una reacción mucho antes de que intentemos restarle importancia al trolleo; si viene alguien a atacarnos, su comentario persiste por encima de los positivos.

Y aunque entendemos perfectamente que los trolls son una minoría, en nuestra interior hay una vocecilla que se pregunta «¿y si el troll tiene razón? ¿Y si este post / este vídeo / esta canción que he hecho es una mierda y debería dedicarme a otra cosa?»

Pero los trolls no sólo afectan a los creadores de contenido, también a la audiencia. Lo explican en Mother Jones: «cuanto más despreciables son los comentarios de los trolls, más polarizados se quedan los lectores del artículo».

Es decir, los trolls que llevan la contraria con insultos pueden afectar a las convicciones de otros comentaristas. En concreto, consiguen que los demás afiancen sus prejuicios: imaginemos que el artículo demuestra la existencia del cambio climático; si un lector no creía en el cambio climático, hará más caso al troll que insulta al autor que al artículo argumentado que acaba de leer.

El trolleo ilegal y las penas de cárcel

En Reino Unido, las amenazas por Internet se enfrentan a una pena de hasta dos años de cárcel. ¿En qué casos podemos denunciar a un troll aquí en España?

El delito de amenazas tiene un matiz poco intuitivo: si desean que estés muerto, no es delito; si te dan a entender que te harán algún mal, sí lo es. Es decir, puedes denunciar cuando atentan contra tu tranquilidad. Por otro lado, el delito de injurias consiste en que digan algo sobre ti a sabiendas de que es falso.

La pena en España por un delito de amenazas depende de si el que amenaza impone una condición para parar. Sería de uno a cinco años si es condicional y consigue su propósito, de seis meses a tres años si es condicional y no consigue su propósito, o de seis meses a dos años si la amenaza no ha sido condicional.

Los trolls generalmente no tienen un propósito, amenazan sin condiciones, y sin embargo a veces (van más de las que nos gustaría) leemos que han conseguido lo peor: que las personas cometan suicidio tras ser insultadas. ¿Qué es lo que les motiva? En News.com.au contactaron con tres trolls de distintas comunidades que se explican así:

Ben", de 4chan:

Simplemente me hace feliz conseguir que alguien se enfade. Suena raro, pero me alimento de su rabia. Cuanto más se enfadan, mejor me siento

"Sarah", troll en una web para padres:

Me salí del colegio a los nueve años [por el acoso escolar]. Supongo que soy una capulla porque arrastro todo ese rencor conmigo

"James", gamer:

En los sitios de gaming, si no trolleas te ven como un lameculos de los moderadores. Mucha gente se lo toma demasiado en serio, especialmente en redes sociales

Trolleo y machismo, ¿ van de la mano ?

Con el gamergate, tenemos muy presente el sexismo predominante entre los trolls. ¿Por qué es tan habitual que los trolls sean machistas?

Por un lado, porque las mujeres no están representadas en la subcultura troll. La gran mayoría de los trolls son hombres de entre 18 y 34 años. Por otro lado, como ya hemos visto estos sociópatas tienen aires narcisistas y complejo de superioridad. Con este perfil no hay que rascar mucho para descubrir rasgos de falogocentrismo.

"No alimentar al troll" y la dificultad de moderar algo tan abstracto como un trolleo

Al troll se lo mata con su propio ego. Su razón de ser es llamar la atención, así que si no les prestamos atención se desinflan. De ahí viene el mantra Don't feed the troll. Y sin embargo "no alimentar al troll" no es tan fácil como pueda parecer.

Primero porque una vez que leemos el comentario, el daño ya está hecho. Y segundo porque estaríamos poniendo la responsabilidad de lidiar con los trolls en las personas trolleadas, ¿no debería ser responsabilidad de las comunidades que alojan los comentarios?

Esto nos lleva a otra dificultad: la de moderar algo tan abstracto como un trolleo. Podemos moderar fácilmente todos los insultos y amenazas, incluso automáticamente, ¿pero eso es suficiente? Los trolleos que nos afectan pueden ser más discretos que un insulto, y en todo caso los comentarios que nos hacen daño dependen siempre de la percepción de cada persona.

Fuente: Genbeta